最近登入我的ASUS GT-AX11000,出現了一個奇怪的現象。自動多出未知的 DHCP 幽靈裝置,這些項目位於不同的子網路中,並且鎖死網域名稱,無法編輯或刪除來處理。

這感覺很詭異,我的路由器不會被駭了吧!不過,即便透過ChatGPT分析,並沒有被駭或植入惡意軟件的跡象,傾向是虛驚事件,就當成錯誤排除的知識之旅吧!

一、症狀

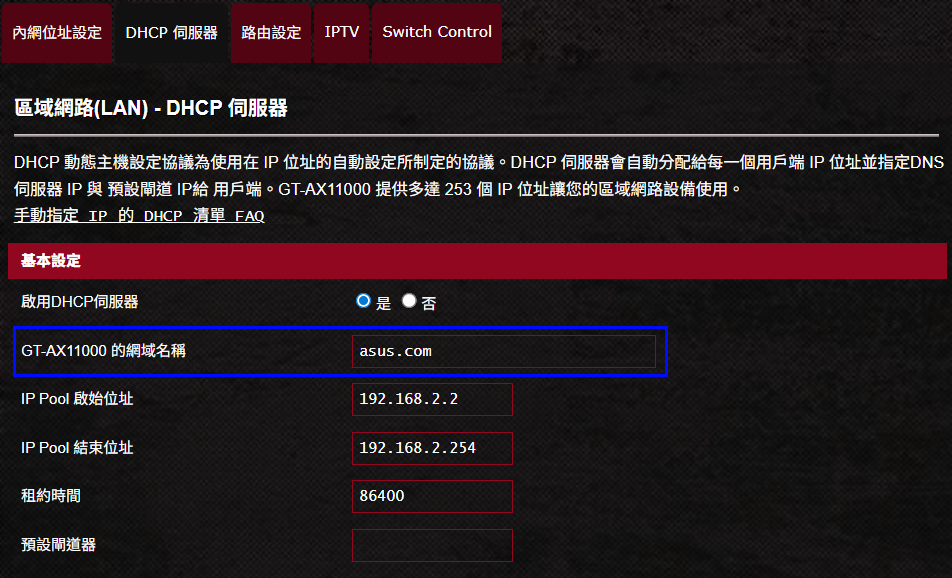

參考下面2張圖

- 網域名稱被鎖為 asus.com

- 不知名三條 DHCP 靜態清單

- 三條 DHCP 靜態清單 IP 不在你設定的 Pool / 不同子網

- 網域名稱及不知名三條 DHCP 靜態清單均無法變更或移除,改了重新登入仍然會存在

- 使用者自行設定的 DHCP 靜態清單不會受到影響

*由於網域名稱被鎖 asus.com,將導致所有Lan端的裝置會因為無法正確解析DNS,而連不上ASUS網站,路由器本身也無法進行線上韌體版本的檢查及更新。

▼圖 網域名稱被鎖 asus.com 無法修改

▼圖 不知名三條 DHCP 靜態清單

二、影響型號

| 型號 | 韌體版本 | 備註 |

| GT-AX11000 | 3.0.0.4_388_24403 3.0.0.4_388_24444 | 我的設備,官方韌體 |

| RT-AX86U | 3006_102.5_0 | 參考文件[1],官方及Merlin韌體 |

| GT-AX6600 | 3004_388.9_2 | 參考文件[1],Merlin韌體 |

*這些產品型號及韌體版本是我目前能查到或碰到的情況。

三、處理方式(土炮法)

- 還原為【原廠預設值】,問題就可以解決

- 千萬不要上傳舊的設定檔

*如果你上傳了舊的設定檔,問題依然會存在

如果你對分析這問題沒有興趣,看到這裡就可以結束了~

四、問題分析

還原之前我希望留下資料來研究,根據 SNB論壇 ColinTaylor提供的4個命令進行進行檢查,接下來透過ChatGPT進行分析。

ps T

netstat -nltp

find /jffs

ls -altr /tmp/

我的ASUS_AX11000 檢查的結果:按此下載

*請注意,ChatGPT的分析結果不代表絕對正確。

4-1 ls -altr /tmp/ 指令檢查

⚠️值得注意(但不一定是駭入)

有幾個檔案名稱容易讓人誤會,例如:

| 檔案/資料夾 | 解釋 |

|---|---|

/tmp/asusfbsvcs/ | ASUS Feedback Services,與你在 DHCP 清單看到的 “routerfeedback” 有關;不是駭客裝置,而是 ASUS 自家遙測服務的背景程序。 |

/tmp/ahs.log, /tmp/ahs.log.1 | ASUS Health Service(路由健康監控系統)。 |

/tmp/avahi/ | 這是 Bonjour(零設定網路)服務,用來讓設備互相發現,例如 iPhone、Mac、NAS。 |

/tmp/nc/ | 一些 ASUS 韌體版本內建 netcat 工具測試用目錄,正常存在。 |

這說明「routerfeedback」與「dlcdnets」那幾個 DHCP 錯誤項目,其實不是被駭入的設備,而是 ASUS 系統內部元件自動登錄的假想節點(phantom entry)。這現象在 SNBForums 那篇你提到的討論串裡也被證實。

關於「asus.com 鎖死為網域」的異常

這點確實是ASUS 官方韌體 bug 或自動設定衝突造成的,不代表駭入。

當內部 DHCP Option 15 被改寫成 “asus.com”,會導致 LAN 端的 DNS 解析錯誤(導向自己)。

常見成因:

- 開啟了「ASUS AiMesh」且主節點設定不同網域。

- ASUS Feedback Service(routerfeedback)自動修改了 LAN domain。

- 韌體更新後

/jffs/configs/dnsmasq.conf.add沒被正確載入。

*我的AX11000並沒有開啟AiMesh

✅小結

| 狀況 | 分析結果 |

|---|---|

/tmp 目錄內容 | 無異常、屬於官方系統檔 |

| DHCP phantom device | ASUS Feedback / AHS 系統內部項目 |

asus.com 鎖死 | 可透過 nvram set lan_domain=local 修正 |

| 是否被駭入 | 從現有證據看,沒有明顯駭入或惡意軟體 |

4-2 netstat -nltp 指令檢查

⚠️值得注意

| 本地埠 | 程式 | 說明 |

|---|---|---|

0.0.0.0:18017 → wanduck | ASUS「WAN Duck」守護進程,用來檢查 WAN 狀態,會啟動一個 TCP 埠(常見 18017/18018)。很多人看到會誤以為是後門,其實是 ASUS 自家程式。 | |

0.0.0.0:7788 → cfg_server | ASUS Config Server,提供某些雲端或行動 App (ASUS Router app) 的即時管理介面。這個服務可能會有安全疑慮,因為它會監聽 0.0.0.0(所有介面),建議在不需要遠端管理的情況下關閉。 | |

:::41288 → (PID 不明) | 這是 IPv6 上開啟的隨機埠。可能來自 miniupnpd 或 TR-069(ISP 遠端管理協定)。PID 沒有顯示,建議用 `netstat -nlp | grep 41288或lsof -i :41288` 確認。 |

駭入風險分析

- 沒有發現異常後門服務:沒有看到奇怪的埠(例如 4444、1337、6666 這種常見木馬用的)。

- 全部進程名稱都對得上 ASUS 官方服務:沒有陌生的進程(例如 python、bash、nc、perl 之類就會很可疑)。

- 最可疑的是 cfg_server:7788 與 IPv6:41288:

cfg_server在論壇上也有人質疑過,因為 ASUS Router App 會透過它和路由器通訊。41288如果確定不是 miniupnpd,就要小心可能是 ISP 或 ASUS Feedback 類似的功能。

✅小結:

從這份 netstat 看起來,GT-AX11000 沒有被駭入的跡象,埠口都是 ASUS 官方服務。但 7788 (cfg_server) 和 41288 (未知 IPv6 埠) 建議再追查,若不用 ASUS Router App,最好把它關閉。

4-3 ps T 指令檢查

⚠️值得注意

infosvr:有歷史漏洞,建議確認韌體是否最新。awsiot:如果你沒有使用 Alexa/雲端管理,這個服務算「多餘」,但 ASUS 內建的有些難完全關閉。- 多個

wred/dcd/bwdpi_*:這些都是 TrendMicro DPI/QoS 模組,會大量佔資源,看起來「假裝置」或 DHCP 鬼影現象,可能跟這套 DPI/網路掃描引擎有關。 - 沒有可疑的外來 binary:所有進程名稱都對得上 ASUS 官方 firmware 裡的常駐服務,看不出「假裝置 / 惡意程式」混進來。

✅小結

- 處理程序列表乾淨,沒有發現明顯的惡意程式。

- DHCP 清單殘留「假裝置」的現象,比較可能是 networkmap + DPI 模組誤判 / 快取殘留,不是有外來程式在偷偷跑。

- 如果要更保險,可以用:

netstat -anp檢查目前有沒有不明的外部連線,尤其是非 LAN 的 TCP 連線。

4-4 find /jffs 指令檢查

我幫你看過這份 /jffs 檔案系統清單,這個區域在 ASUSWRT/ASUSWRT-Merlin 裡主要是 持久化儲存(因為 router flash 頻繁重啟會清掉 /tmp),所以幾乎所有「自定義配置」「憑證」「DPI/TrendMicro database」「VPN key」都會寫在這裡。

Let’s Encrypt 憑證相關

/jffs/.le/colt45m93r.asuscomm.com_ecc/*- 這是 Let’s Encrypt 自動簽 SSL 憑證,對應到你 router 使用的 DDNS 網域

colt45m93r.asuscomm.com。 - 包含

.key / .csr / .cer / .pem / account.key等文件,屬於正常檔案。 - ASUS Router 支援自動申請 LE 憑證,用來讓管理介面 HTTPS 有合法 SSL,不是被駭。

系統功能/安全紀錄

/jffs/asd/*

/jffs/.asdbk/*asd→ ASUS Security Daemon(TrendMicro AiProtection 模組)存放黑名單、阻擋紀錄。asd.log/blockdnsip*/monitorproc*→ 都是 AiProtection 對 DNS 或封包的檢測紀錄。.asdbk→ ASD 的備份檔案。

正常存在。

DHCP / 用戶裝置相關

/jffs/nvram/dhcp_staticlist

/jffs/nvram/custom_clientlist

/jffs/nvram/asus_device_list- 這就是 DHCP 保留 & 你的 LAN 設備清單。

- 如果之前遇到「假裝置 routerfeedback / dlcdnets」現象,可能就是殘留在這邊,reset 清掉之後才恢復正常。

- 如果再度出現異常,可以直接用

cat或vi查看這些檔案,比 GUI 更直觀。

VPN / IPSec / OpenVPN

/jffs/nvram/ipsec_profile_*

/jffs/openvpn/*- 這些是 VPN 配置與金鑰檔。

- 如果你沒設定 VPN,有些是系統預設模板,不代表有人用。

日誌與診斷

/jffs/syslog.log

/jffs/syslog.log-1

/jffs/.sys/TrafficAnalyzer/*

/jffs/.sys/WebHistory/*

/jffs/.sys/WBL/*- TrafficAnalyzer.db → AiProtection/流量監控資料庫。

- WebHistory.db → 網頁訪問紀錄(TrendMicro 功能)。

- WBL → White/Black List,網站過濾器規則。

- diag_db → 連線診斷資料庫。

這些看起來都很「正常 ASUS」,但會吃 flash。

其他觀察

/jffs/.ssh/*→ router 自身 SSH host key,正常。/jffs/ca_files/*→ ASUS 自帶的憑證與 CA。/jffs/signature/rule.trf→ DPI/防毒簽名檔。/jffs/.sys/OOKLA/→ Speedtest by Ookla 測速紀錄。/jffs/ahs/*→ AiMesh/Adaptive QoS 日誌。

是否有「異常/駭入跡象」?

- 沒有看到陌生的 binary/script(例如奇怪的

.sh、.bin、.elf不明來源檔)。 - 幾乎所有檔案都能對應到 ASUS 官方功能(AiProtection、DDNS、VPN、QoS)。

- 「假裝置」問題比較像是 nvram / DHCP list 損壞或 TrendMicro DPI 誤判,而不是有人植入後門。

- 你已經做 Factory Reset → 正常,也符合「殘留快取問題」的推論。

✅小結:

- 目前

/jffs狀態乾淨,沒有遭駭的跡象,檔案結構符合 ASUS GT-AX11000 正常使用狀態。 - 「DHCP 假裝置」應該是 TrendMicro DPI / Network Map bug,而不是入侵。

後記

檢查結果無論是分析檔案目錄、執行續、埠號、配置檔,均沒有發現被駭入或惡意程式的痕跡,這些問題可能是官方韌體 bug 或自動設定衝突造成;這確實可能性比較高,因為我近期做了一次韌體更新,更新至版本3.0.0.4_388_24444。

我比較了使用狀況和ChatGPT的分析,認為以下2點符合:

- ASUS Feedback Service(routerfeedback)自動修改了 LAN domain。

- 韌體更新後

/jffs/configs/dnsmasq.conf.add沒被正確載入。

如果你也碰到類似的問題,可以考慮用以下命令嘗試修正:

恢復 DHCP 所發放的 domain name

nvram set lan_domain=local

nvram commit

service restart_dnsmasq

停用 ASUS Feedback Service(非必要可關閉)

nvram set asus_feedback_enable=0

nvram commit

service restart_httpd

*很可惜,礙於AX11000是我家的主路由,沒有時間嘗試,再在情況尚未明朗之前也擔心變成跳板,所以就提前將設備還原了。

參考文獻

[1] Manually DHCP List and Domain Name Showing Unremovable Items

[2] ChatGPT